Hơn 1000 thiết bị router, switch Cisco dính lỗi bảo mật nghiêm trọng tại Việt Nam

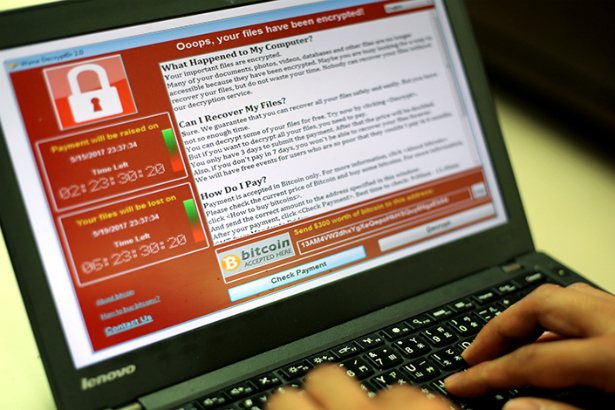

Cụ thể, Cục An toàn thông tin đã cảnh báo về nhóm 40 điểm yếu an toàn thông tin (lỗ hổng) trên nhiều thiết bị của Cisco trong đó có lỗ hổng với mã lỗi quốc tế CVE-2018-0171 tồn tại trong chức năng Smart Install của hệ điều hành Cisco IOS, đây là một chức năng sử dụng để quản lý cài đặt, triển khai thiết bị và thường được bật mặc định.

Theo cảnh báo, đối tượng tấn công khai thác lỗ hổng bằng cách gửi một thông điệp giả mạo Smart Install đến cổng TCP 4786 của thiết bị. Việc khai thác thành công cho phép đối tượng tấn công khởi động một tiến trình để nạp lại thiết bị, thực thi mã lệnh từ xa hoặc thực hiện một vòng lặp vô hạn trên thiết bị dẫn đến tình trạng từ chối dịch vụ.

Ngày 28/3/2018, Cisco đã xác nhận thông tin về lỗ hổng này trên các thiết bị router/switch của mình. Các chuyên gia an toàn thông tin của Cisco cho biết, đối tượng tấn công đã lợi dụng lỗ hổng CVE-2018-0171 để thực hiện nhiều cuộc tấn công mạng trên thế giới. Việt Nam bị dò quét lỗ hổng này nhiều nhất nên người dùng cần hết sức cảnh giác.

Danh sách các thiết bị mạng Cisco bị ảnh hưởng:

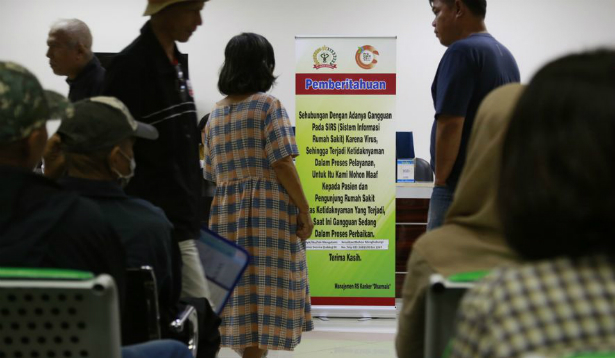

“Có hơn 1000 thiết bị bị ảnh hưởng và Việt Nam là một trong những nước có dải IP bị dò quét lỗ hổng này nhiều nhất. Đặc biệt các thiết bị này đều là những thiết bị sử dụng trong môi trường mạng lớn và các hệ thống lõi”, công văn của Cục An toàn thông tin cho biết.

| STT | Thiết bị |

| 1 | Catalyst 4500 Supervision Engines |

| 2 | Catalyst 3850 Series |

| 3 | Catalyst 3750 Series |

| 4 | Catalyst 3650 Series |

| 5 | Catalyst 3560 Series |

| 6 | Catalyst 2975 Series |

| 7 | Catalyst 2960 Series |

| 8 | IE 2000 |

| 9 | IE 3000 |

| 10 | IE 3010 |

| 11 | IE 4000 |

| 12 | IE 3010 |

| 13 | IE 5000 |

| 14 | MS-ES2 SKUs |

| 15 | MS-ES3 SKUs |

| 16 | NME-16ES-1G-P |

| 17 | MS-X-ES3 SKUs |

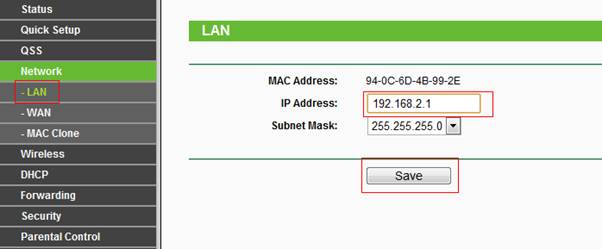

Nhằm bảo đảm an toàn thông tin và phòng tránh nguy cơ bị tấn công mạng, quản trị viên tại các cơ quan, tổ chức kiểm tra, rà soát các thiết bị mạng có thể bị ảnh hưởng và khắc phục lỗ hổng.

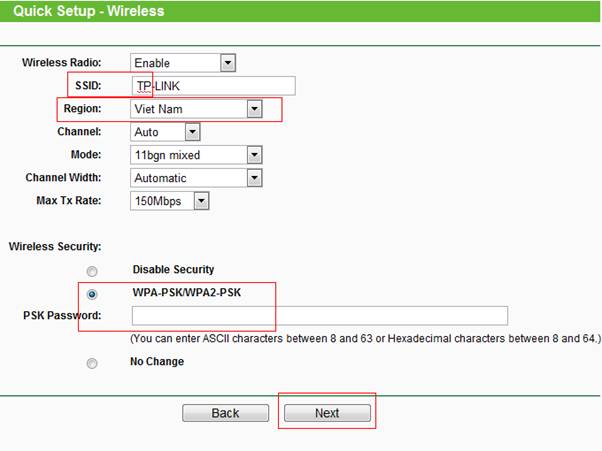

Cách kiểm tra lỗ hổng CVE-2018-0171

Để kiểm tra lỗ hổng CVE-2018-0171, quản trị viên có thể thực hiện theo một trong các cách sau:

Cách 1: Sử dụng công cụ do Cisco công bố tại link sau: https://github.com/Cisco-Talos/smi_check

Cách 2: Chạy lệnh show vstack config trên thiết bị Cisco. Nếu thiết bị có sử dụng Smart Intstall Client thì sẽ xuất hiện nội dung như bên dưới:

switch#show vstack config | inc Role

Role: Client (SmartInstall enabled)

Cách khắc phục lỗ hổng bảo mật trên router và switch của Cisco

Cách 1: Cập nhật và nâng cấp hệ điều hành cho router và switch theo hướng dẫn của Cisco tại địa chỉ sau:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180328-smi2

Cách 2: Chạy lệnh no vstack trên thiết bị bị ảnh hưởng để tắt tính năng Smart Instal nếu không cần thiết sử dụng.

Cách 3: Nếu không sử dụng Access List thì có thể chặn công 4786.

Để biết thêm thông tin phân tích kĩ thuật chi tiết lỗ hổng và PoC, các bạn có thể truy cập vào link dưới đây.

https://embedi.com/blog/cisco-smart-install-remote-code-execution/

Tham khảo nguồn bài viết tại: https://hcmfpt.vn/hon-1000-thiet-bi-router-switch-cisco-dinh-loi-bao-mat-nghiem-trong.html